ネットワークを守るセキュリティ商品

ネットワークを守ると言っても事柄は多岐に渡ります、多くの問題の中でメールセキュリティに関することが多いので、まずは「PPAP」※に絞って紹介させていただきます。

なぜ今「脱PPAP」なのか?ですが、以下の2つがあげられると思います。

- 政府は2020年にPPAP廃止を発表し、クラウドストレージなどの代替手段を推奨。

- 多くの企業が「PPAPメールの受信拒否」を通達するなど、企業間取引でも廃止が進行中。

- PPAPとは

- P=パスワード付きZIPファイル

- P=パスワード送信

- A=暗号化

- P=プロトコル(手順)

PPAPの主な問題点としては、

- 盗聴リスクが高い ファイルとパスワードを同じメール経路で送るため、両方が盗み見られる可能性がある。これでは「別送」の意味がなく、情報漏えいのリスクが高まります。

- ウイルスチェックができない パスワード付きZIPファイルは、セキュリティソフトが中身をスキャンできないため、マルウェアが混入していても検知されずに感染する恐れがあります。実際、EmotetなどのマルウェアがPPAP経由で拡散した事例もあります。

- ZIP暗号の脆弱性 ZIPファイルの暗号強度は低く、専用ツールを使えば短時間で解読される可能性があります。総当たり攻撃(ブルートフォース)にも弱いとされています。

- 業務効率の低下 送信者はZIP化とパスワード送信の手間がかかり、受信者も2通のメールを確認してファイルを開く必要がある。スマホではZIPファイルの閲覧に専用アプリが必要な場合もあり、利便性が低い。

- 誤送信による情報漏えい パスワードを別の相手に送ってしまったり、両方のメールを誤送信することで、機密情報が第三者に渡るリスクがある。

などがあげられると思います。

民間企業の対応として、

- 大企業ではPPAP廃止が進み、代替手段の導入が進行中。

- 中小企業ではまだ半数以上がPPAPを使用しているが、ZIP添付の割合は減少傾向。

- IT企業やSIベンダーの中には、未だPPAPを使っている例もあり、信頼性の面で問題視されている。

というような状況です。

中小企業向けの代替策例

- 国産クラウドストレージ(コワークストレージ、使えるファイル箱など)。

- セキュアファイル転送サービス(Box、Dropbox、SecureTransferなど)。

- チャットツール(Slack、Teamsなど) ファイル共有とコミュニケーションを一元化できるため、業務効率も向上。

サクサGE2000 セキュリティゲートウェイ

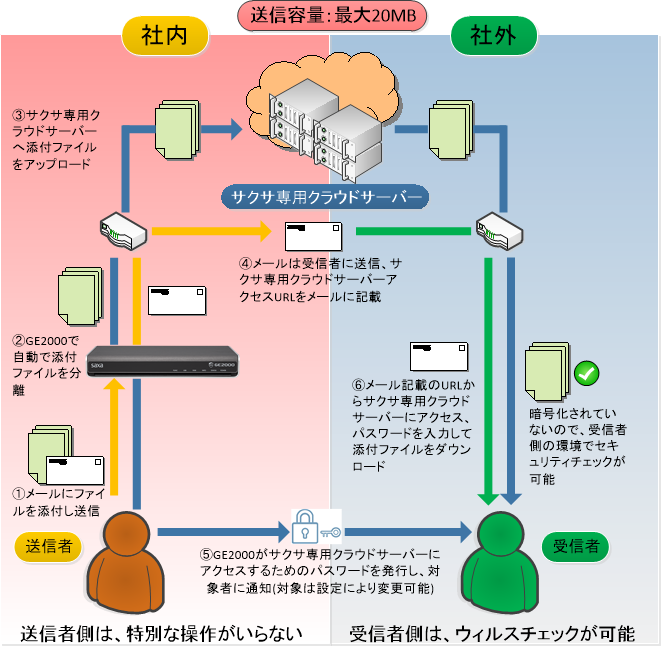

脱PPAPに有効な製品としてサクサGE2000があります。これまで通りのメール送信手順で添付ファイルだけ、一度サクサ専用クラウドサーバーへアップロードされ、受信者はそのサーバーからダウンロードする形になります。

- サクサGE2000の概要

- 添付ファイル付きメールを送信した際に、添付ファイルを自動的にサクサ専用クラウドサーバーへアップロード。受信者は、サクサ専用クラウドサーバーから添付ファイルをダウンロードします。

- 送信できるファイルサイズは20MBまで。

- 保存期間は最大14日まで(初期値7日)。

- 今までの運用を変えずに脱PPAPできます。

- サクサGE2000の製品詳細はこちら

続いて社内ネットワーク内の異常な通信を遮断しネットワークを守る製品の紹介です。

サクサ LG1000 セキュリティスイッチ

社内ネットワーク内(LAN 内)での通信を可視化・制御し、異常な通信を遮断することを目的とした機器

LG1000 の強み/メリット(小規模企業視点で)

- LG1000 には、小規模企業にも魅力的な点がいくつかあります

1.内部ネットワークの可視化と制御強化

多くのセキュリティ対策製品が「インターネットとの出入口(境界)」を重視するのに対し、LG1000 は LAN 内での異常通信を検知・遮断することを得意としています。ウイルス感染端末や不正な社内通信が起点になる被害(マルウェア拡散など)を抑制できる点が強み。

2.運用支援機能がある

LG Portal を通じてログ集約、アラート通知、遠隔設定などができるため、専門知識が少ない担当者でも運用しやすくなる可能性があります。

3.多様な攻撃への対応が仕様に明記

フラッディング攻撃を含む複数タイプの異常通信(TCP, UDP, ICMP 等)をカバーする機能が仕様上備わっている点は良い。

4.既存 UTM との連携が可能

サクサの UTM 製品(SS シリーズ等)と連携して、外部アクセスの遮断と社内通信制御を統合できるという点が、システム全体の防御力を高める可能性を持ちます。

サクサSS7000が導入されている環境に付け足すメリット

- UTMで外部側からの攻撃に対応、LG1000で内部側からの攻撃に対応

| 項目 | 効果 | 実際の意味 |

| 実際の意味内部通信監視 | LAN内で異常パケット(ARP Flood、UDP Flood等)を検知・遮断 | 感染端末や不正端末の通信を止められる |

| UTMとの連携 | SS7000Ⅱと連携して、異常端末を自動遮断 | 攻撃発生時に迅速にLANから隔離 |

| 通信可視化 | 端末ごとの通信量や接続先を可視化 | 社内の「通信の見える化」による管理強化 |

| クラウド管理ポータル(LG Portal) | アラート通知、遠隔確認が可能 | 担当者不在時も状況を把握できる |

| 手軽に導入可能 | 10台程度のLANなら構成がシンプル | VLAN設計も不要、既存スイッチ置き換えでOK |

サクサG1000商品詳細はこちら

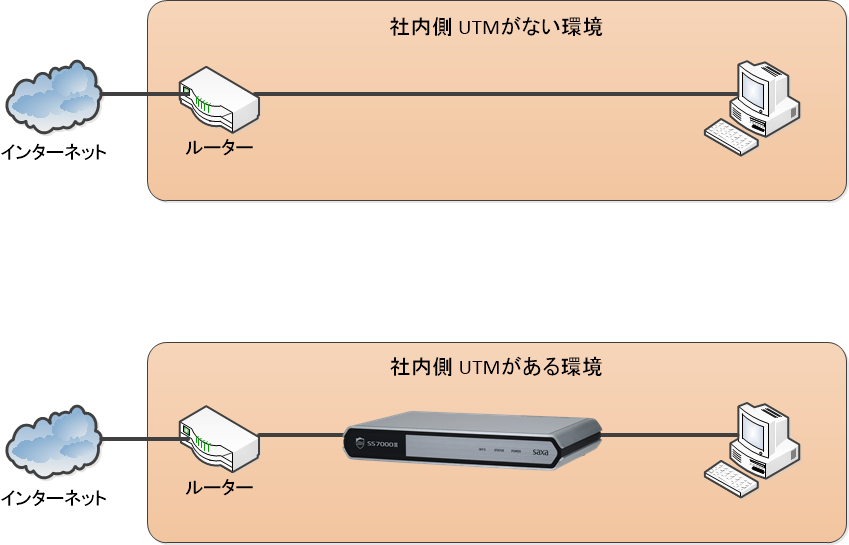

ここ数年でほとんどの企業は、UTM導入されているかと思いますが、いま一度UTMの必要性を記載させていただきます。

UTMが無い場合の6つのリスク

1.不正アクセスのリスク

UTMがないと、外部からの不正侵入(ハッキング、ポートスキャン、ブルートフォース攻撃など)を検知・遮断できません。

結果として以下のリスクが高まります

- 社内サーバーやPCへの侵入

- 情報漏えい(顧客データ、社員情報など)

- 不正利用(社内端末を踏み台にされる)

2. マルウェア感染・拡散のリスク

UTMはウイルス・マルウェア・ランサムウェアを通信段階で検知・ブロックします。 設置されていない場合、以下のリスクが高まります

- 感染メールの添付ファイルやリンクをユーザーが開いてしまう

- 感染した端末から社内ネットワーク全体へ拡散といった事態につながり、業務停止の危険

3. 不正通信・情報漏えいのリスク

UTMは通信内容を監視し、不正な外部サーバーへのデータ送信を検出できます。

UTMがないと:

- 社員PCが知らないうちに外部へ情報を送信(マルウェアや内部犯行)

- 外部クラウドやSNSへの情報流出を防ぐことが難しくなります。

4. フィルタリングやアプリ制御ができない

UTMには「業務に不要なサイトやアプリの遮断機能」もあります。

設置されていないと:

- SNS・動画サイト閲覧などによる業務効率低下

- 不審サイト経由のウイルス感染

- シャドーIT(非承認アプリの使用)が発生しやすくなります。

5.セキュリティログの欠如

UTMは全通信のログを取り、不審な挙動の可視化や監査対応を行えます。

未導入だと:

- 何が原因で障害や侵入が起きたか追跡できない。

- 事故後の原因分析が困難になります。

6.サイバー攻撃対策の自動化ができない近年のUTMは、IPS(侵入防止)・アンチボット・サンドボックスなどの機能を持ち、自動で攻撃を遮断します。

UTMがないと、人手での対応しかできず、攻撃発生時に初動が遅れ被害が拡大します。

ルーターのみの構成のリスク

- ルーター自体の脆弱性・乗っ取り

- 通信内容の検査が不十分

- 内部・外部からの不正通信遮断が困難

- 不審な通信や攻撃ログが取れない/追跡不能

- ネットワーク分離・アクセス制御が不十分

- サイバー攻撃・脅威への初動対応が遅れる

小規模企業におけるUTM未導入の実際の被害例をAIに聞いてみました。

① ランサムウェア感染による業務停止

業種:製造業(従業員20名)

状況:社員が取引先を装ったメールを開封 → 添付ファイルから感染

結果:

- ファイルサーバーとNAS内の全データが暗号化

- 復旧まで5日間操業停止

- 復旧費用+生産ロス=約300万円の損失

原因:UTM未設置のため、メール通信のウイルススキャンが未実施

② 不正アクセスによる情報漏えい不正アクセスによる情報漏えい

業種:ITサービス業(従業員15名)

状況:外部公開していた管理画面にブルートフォース攻撃

結果:

- 管理用アカウントが突破され、顧客データ(メールアドレス・契約内容)流出

- 謝罪対応と信用失墜による契約解約が相次ぐ

- 被害総額:約200万円+信頼失墜

原因:UTMのIPS/不正アクセス検知機能がなかった

③ 社員PCからの情報送信(内部脅威)

業種:設計事務所(従業員10名)

状況:退職予定社員が、社内PCからクラウド経由でデータ持ち出し

結果:

- 顧客設計データが競合他社に流出

- 取引停止・訴訟リスク発生

原因:UTMによる通信監視・アプリ制御機能が未導入

小規模企業でも狙われていることがよくわかります。やはりUTM導入はかかせませんね。

サクサSS7000の商品詳細はこちら